Hi 各位好~今天我們要來聊聊什麼是 網路攻擊鏈(Cyber Kill Chain)!

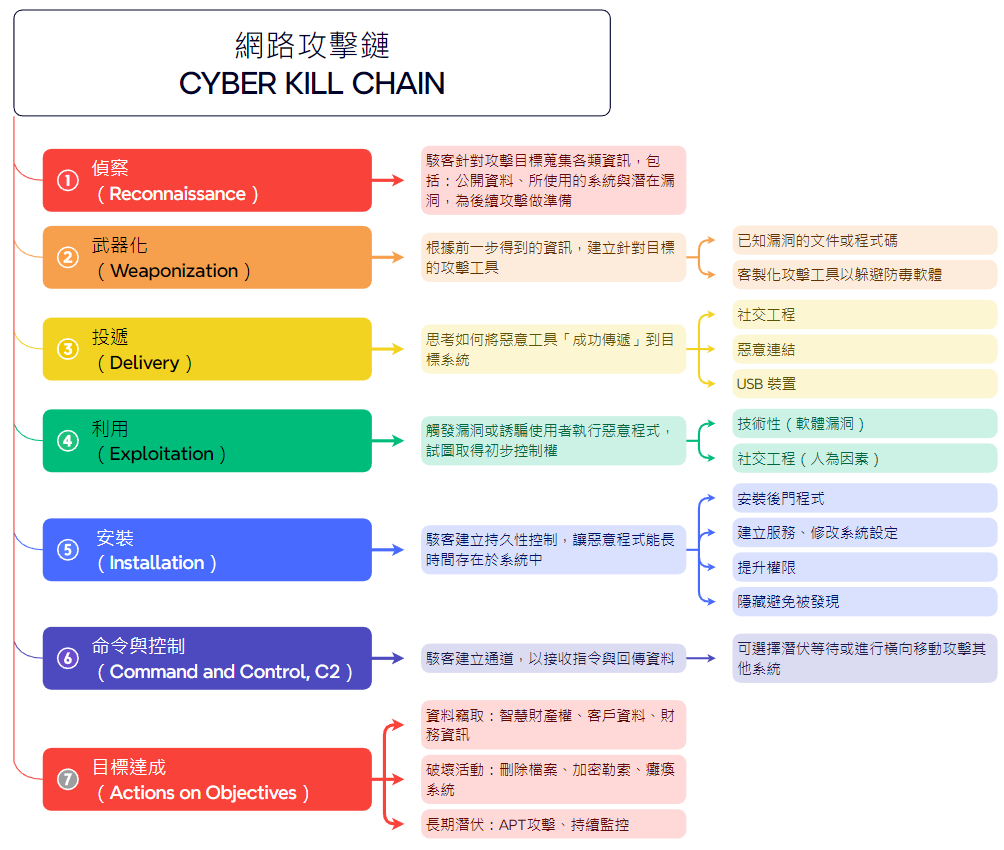

這個概念其實是一種駭客攻擊的生命週期模型,它幫助我們從攻擊者的角度來理解整個入侵流程是怎麼一步步進行的

不論是做資安防禦、事件應變,甚至是日後做惡意樣本分析,只要你了解攻擊鏈,就能更清楚:

只要在這七個步驟中的任何一個階段成功攔阻駭客行動,整條攻擊鏈就會被中斷,攻擊也無法完成

雖然 Cyber Kill Chain 描繪出攻擊的順序邏輯,但在實際攻擊中,駭客並不會照著這七個階段一步一步走到底就結束了

現實中的攻擊行為更像是一種不斷循環的流程,舉例來說:

一旦攻擊者成功完成「安裝」階段,他很可能會再次回到偵察(Reconnaissance)階段,尋找下一個內部目標或漏洞,持續向網路更深處滲透,直到達成最終目標

這種重複、橫向移動的行為(Lateral Movement)在 APT 攻擊中非常常見

因此我們在事件應變或威脅獵捕時,不該只用一次性的流程眼光看待攻擊行為,而應用「持續進行的攻擊循環」來分析行為模式

Cyber Kill Chain 價值在於讓防禦者能夠換位思考,從駭客的角度設計防禦策略,並在各個階段提前準備對策。接著,可以參考NIST SP 800-61,將這些理念落實為具體流程,使事件發生時能夠從容應對,而非手忙腳亂。